物流生鲜系统数据泄露风险分析与整改 🛡️

首先,非常感谢网安部门及时扫描漏洞并提供分析报告,避免重大损失。

事件背景 📋

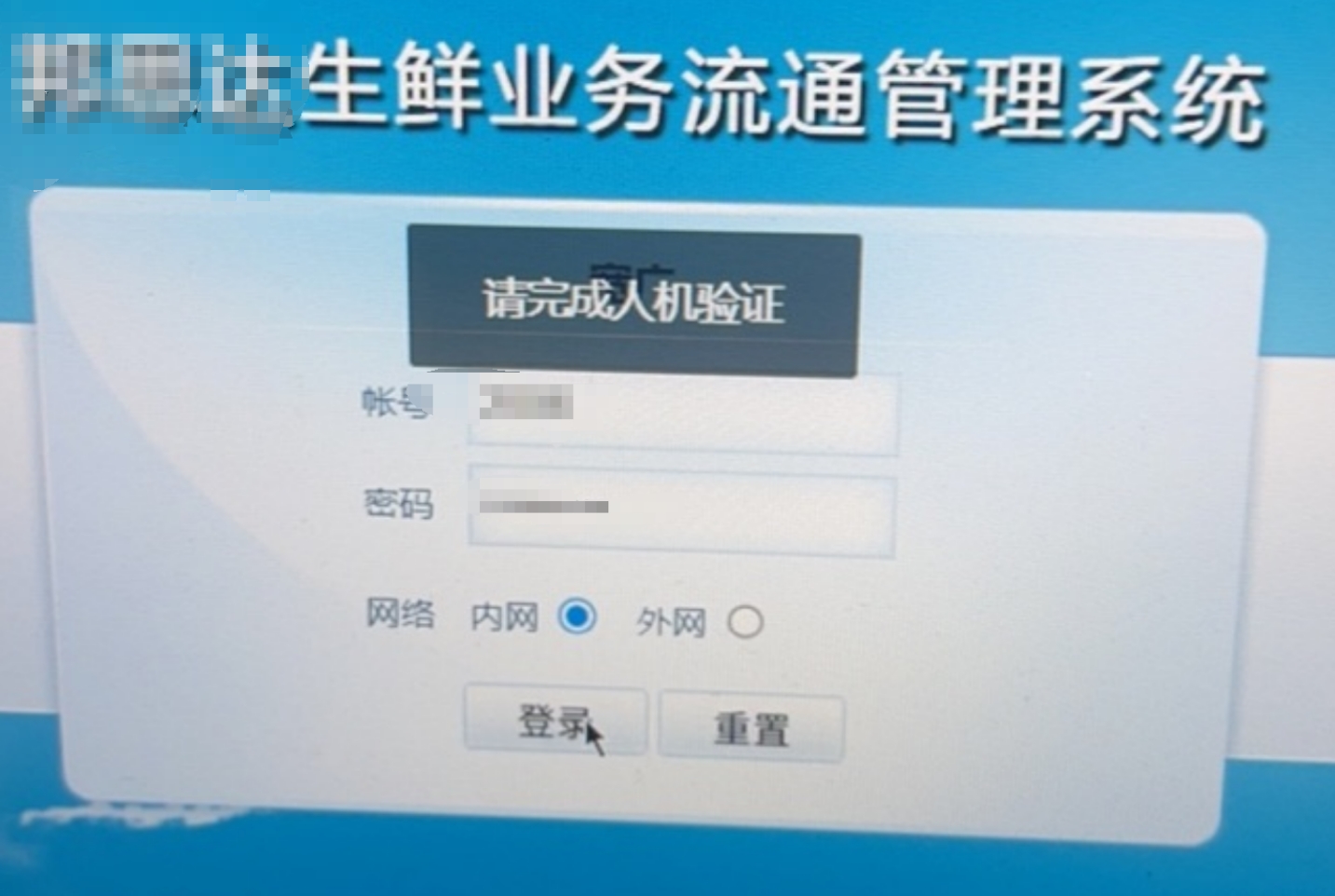

近日,公司物流生鲜业务处理系统被网络安全部门通报存在重大数据泄露风险 ⚠️,并收到书面通知 📝。网安部门通过撞库实验,轻松获取最高权限及大量用户密码 🔓,进入核心操作界面并截图 📸。若为外部恶意入侵,黑客可能窃取敏感数据、导致业务中断,甚至影响配送和经营工作 📉。所幸未酿成严重后果,但事件暴露了系统在安全设计、管理流程和运维上的多重问题,亟需深入反思和整改 🔧。

问题分析 🔍

1. 安全设计缺失 🚨

- 弱口令问题 😞:系统未强制设置复杂密码规则,用户常使用简单密码(如“123456”),为撞库攻击提供了便利 🎯。

- 无验证码保护 🚫:登录界面缺少人机验证(如 Cloudflare Turnstile 🤖),专业软件可无限次尝试用户名和密码组合,直至破解 🔨。

- 后果 💥:网安部门通过简单操作获取最高权限,暴露出系统脆弱性。

2. 管理流程缺陷 📉

- 交付环节缺失 📦:软件厂商直接将系统交付业务部门,未与信息部门对接,导致安全需求未纳入开发流程。

- 需求沟通不足 💬:功能谈判聚焦业务逻辑,忽视架构、安全和数据保护,系统上线即埋下隐患 ⚡。

- 验收不完善 ❌:缺乏信息部门的验收环节,未能发现弱口令、无验证码等漏洞。

- 维护缺失 😴:厂商部署后仅在问题出现时干预,缺乏前期沟通和后期维护界面分配,导致管理脱节。

3. 系统与运维现状 🖥️

- 云前置机长期未维护 🕸️:一年半未登录,CentOS 系统未配置,安全依赖云主机的外部防火墙 🛡️。

- 系统更新滞后 ⏰:扫描发现超 200 项漏洞,53 个重要更新未安装,系统风险极高 🔥。

- 开源依赖 🌐:国内软件行业依赖开源系统(如 CentOS),虽未涉及盗版软件,但对开源组件的安全管理不足,埋下潜在风险。

- 应急风险 🌐:出现问题后,虽与厂商沟通,但其缺乏应急处理预案,导致需工作日,按工时处理,不能满足网安部门和使用企业堵漏风险的急迫性。其:“一般都是国企有复杂密码要求。”的这一句回应,暴露出其安全标准工作缺失。验证码和密码正则表达检测,是较为简单的判断技术。

4. 行业共性问题 🤔

物流生鲜类业务系统因用户群体小,开发商优先考虑业务逻辑和效率,安全投入不足 😟。这种“重功能、轻安全”的模式在中小型软件厂商中普遍,增加了业务风险 📈。

5. 大厂系统对比:石基 ERP 与百货系统 🏬

相比之下,公司高度关注并维护的核心系统,如石基 ERP 系统,从未出现类似问题 ✅。石基 ERP 由大厂开发,安全设计完善,包含复杂密码策略、双因素认证和定期漏洞扫描 🛡️。信息团队对其高度维护,定期更新补丁、监控异常,确保系统稳如磐石 🪨。此外,石基的百货系统通过技术手段(如 IP 白名单、API 封闭)实现防探测,极大降低了外部攻击风险 🔐。

然而,当前物流生鲜系统因员工全国采购,需支持多地动态访问,难以采用类似封闭技术 🚚。因此,需引入更复杂的人机识别技术(如 Cloudflare Turnstile 🤖 或其他行为分析机制)以平衡安全性和灵活性。

整改措施 🛠️

1. 技术层面 🔐

- 增强登录安全 🔒:

- 引入 Cloudflare Turnstile 验证码,防止撞库攻击 🚫。

- 强制密码策略:要求 8 位以上,包含大小写字母、数字和特殊字符 🔑。

- 实现登录尝试限制,使用 Redis 记录 IP 和用户名的失败次数,超限后锁定 5 分钟:

1 2 3sudo yum install -y redis sudo systemctl start redis sudo systemctl enable redis

- 系统加固 🛡️:

- 更新 CentOS 系统,修复重要补丁:

1sudo yum update -y - 配置防火墙,仅开放必要端口:

1 2 3sudo firewall-cmd --add-port=<web-port>/tcp --permanent sudo firewall-cmd --add-port=<api-port>/tcp --permanent sudo firewall-cmd --reload - 定期漏洞扫描,使用

lynis或openvas🔍。

- 更新 CentOS 系统,修复重要补丁:

- Nginx 与后端优化 🌐:

- Nginx 监听网站端口,服务静态文件(位于 Web 根目录),将

/api/请求代理到 Go 程序:1 2 3 4 5location /api/ { proxy_pass http://localhost:<api-port>/api/; proxy_set_header Host $host; proxy_set_header X-Real-IP $remote_addr; } - 调试中发现 Turnstile 验证失败(

invalid-input-response),需确认sitekey和secret key。

- Nginx 监听网站端口,服务静态文件(位于 Web 根目录),将

2. 管理层面 📋

- 完善交付流程 📦:

- 软件交付需纳入信息部门,制定交付验收单,明确安全要求(如密码策略、验证码、漏洞扫描)✅。

- 未完成全部验收核验,不予付款 💰,确保安全功能落实。

- 加强需求沟通 💬:

- 功能谈判加入安全、架构和数据保护条款,信息部门参与评审 📝。

- 建立维护机制 🛠️:

- 厂商提供安全更新支持,信息部门定期检查服务器。

- 制定应急响应计划,应对潜在入侵 🚨。

- 后续要求 🚀:

- 厂商必须完善安全功能(如强制密码规则、验证码、登录限制)。

- 信息部门尝试更高级别安全措施,如 Cloudflare 防火墙、WAF(Web 应用防火墙)🔥。

3. 系统、应用与运维思考 💡

- 系统层面 🖥️:

- 开源系统(如 CentOS)为国内软件发展提供了便利,但缺乏定期更新和安全配置,导致漏洞频发 ⚠️。需建立系统补丁管理机制,自动化更新关键组件,降低“白纸系统”风险。

- 与大厂系统(如石基 ERP)相比,中小型系统缺乏标准化安全基线,需引入 CIS 基准或等保要求,规范系统配置 📏。

- 应用层面 📱:

- 当前系统因支持全国采购,难以像石基百货系统一样完全封闭(如限制 IP 访问)🔒。因此,需采用动态安全措施,如 Cloudflare Turnstile、行为分析或多因素认证(MFA)🤖。

- 应用开发应嵌入安全开发生命周期(SDL),从需求到测试融入安全检查,避免“重功能、轻安全”问题 🚧。

- 过多人开通了账号,且密码简单或从未、很少登录,增加无谓的安全风险。账号分配机制存在问题🛡️。

- 运维层面 🛠️:

- 运维需从“被动响应”转为“主动防御” 💪。信息团队应定期巡检服务器,监控登录异常,使用 SIEM(安全信息和事件管理)工具分析潜在威胁 🔍。

- 与石基 ERP 的高度维护相比,当前系统运维资源不足,需增加自动化工具(如 Ansible)进行配置管理和漏洞修复 ⚙️。

- 建立跨部门协作机制,业务、信息和厂商三方定期复盘,确保系统持续优化 🔄。

当前进展 🚧

由于我并非开发方,了解整体架构需要时间。昨天,我已开始尝试修复问题,但因业务不能中断,晚上接电话表明业务部门仍需继续使用,只能暂时恢复初始状态 🔄。(说明:修改三方代码并不合适。一是没有测试环境,二是原本厂家的工作由我方承担,三是生产环境风险较高。但因事情紧急,只能尝试修补。) 初步整改:

- 系统处于调试阶段,暂时将涉及安全的130多个账号、密码,手动修改为高强度密码。

- 厂家仍需完善安全功能,信息部门需制定安全要求,并制定相应流程 🛠️。

- 信息部门尝试更多高级别安全措施,并具备各系统间的通用型。如 Cloudflare WAF 🔥。

- Go 程序监听新端口(非默认),Nginx 正确代理

/api/请求 🌐。 - 静态文件已移至 Web 根目录 📂。

- Turnstile 验证失败问题正在调试,需确认

sitekey和secret key匹配 🔍。

总结 🎯

此次数据泄露风险事件暴露了弱口令、无验证码、系统未更新等严重问题 ⚠️。与石基 ERP 和百货系统的高安全性相比,当前系统因动态访问需求需更复杂的人机识别技术(如 Cloudflare Turnstile)🤖。技术上需加固登录安全、更新系统;管理上需优化交付、验收和维护流程,明确信息部门职责 📋。厂商需完善安全功能,信息部门探索 Cloudflare WAF 等高级防护 🔥。行业需推动“安全优先”理念,降低业务风险 📉。

后续计划 📅:

- 完成 Turnstile 调试,验证登录功能 ✅。

- 部署 Redis 限制撞库 🚫。

- 制定交付验收单,规范厂商开发流程 📝。

- 提交网安部门要求的处理报告 📄。

声明:本文基于实际事件分析,所有路径和 IP 信息已脱敏,仅用于技术交流 🌐。