背景 📝

在为生鲜业务流通管理系统集成 Cloudflare Turnstile 人机验证时,我遇到持续的登录失败问题,提示“登录失败:error” 😓。尽管前端显示 Turnstile 验证成功(通过 onTurnstileSuccess 回调),但登录流程始终无法完成。本文分析失败原因,并提出未来优化的方向 🔍。

因今天需要提交整改报告,时间极其有限,且只能看到代码片段,也没有具体系统流程图,仅根据自己的思路做出分析,并记录过程。后续也许厂家会继续完善,但这个过程对自己的业务系统的认知,也是一个不断思考成长的积累。

失败原因分析 🔎

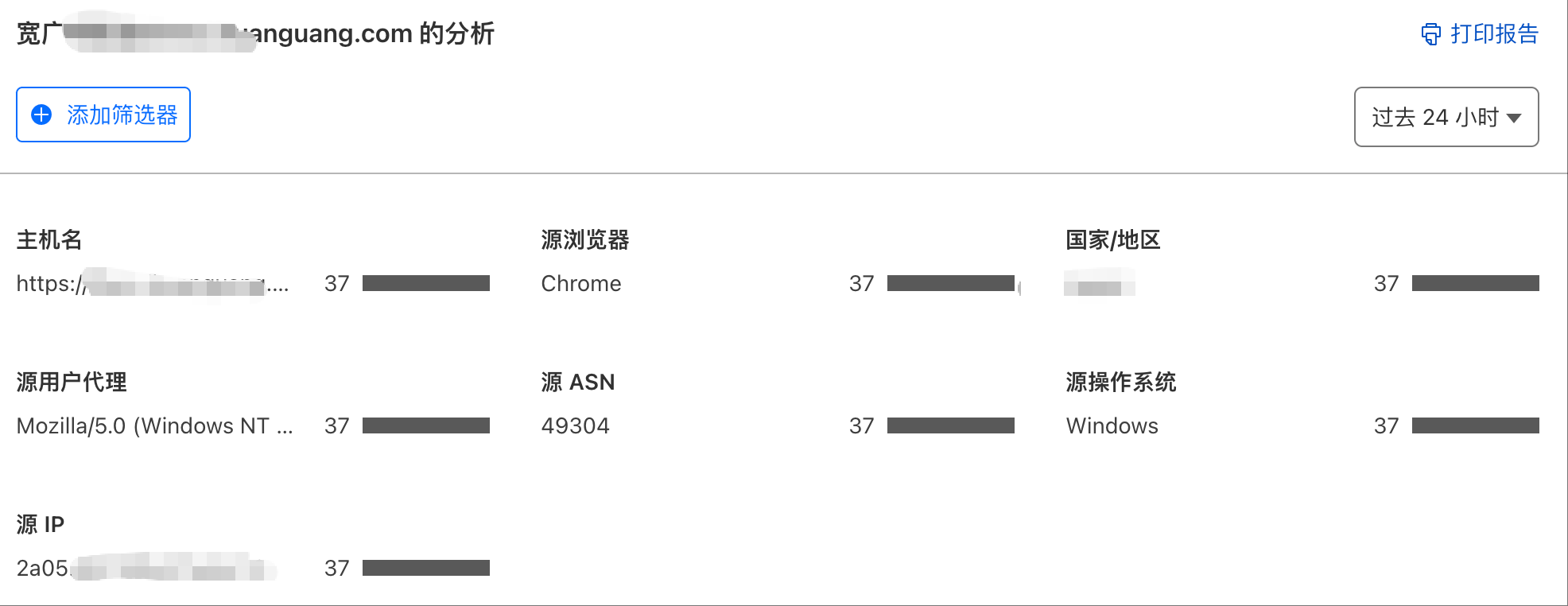

根据实际排查和 Cloudflare 仪表板数据(过去 24 小时,37 次质询,14 次解决,解决率 37.84%),以下是可能导致集成的关键问题:

1. Go 服务端未收到前端请求 🚫

- 现象:在

verify.go中添加fmt.Println("Received request:", r.Method, r.URL)后,控制台无输出,表明前端请求未到达 Go 服务端(http://localhost:8081/verify)。 - 可能原因:

login.js中的url: http://localhost:8081/verify配置错误,或 Go 服务端未运行在指定地址/端口 🛠️。- 防火墙或网络限制阻止了本地请求 🔒。

- 跨域问题(CORS),前端与 Go 服务端不在同一域名 🌐。

- 排查未果:即使确认 Go 服务端运行(

Server running on :8081),仍无请求日志,说明问题可能出在前端或网络层。

2. 转发到原有系统失败 🔗

- 现象:Turnstile 客户端验证成功(前端显示成功),但无法登录,可能是 Go 服务端无法转发请求到

https://fbms.ikuanguang.com:9003/api/login。 - 可能原因:

- Go 服务端无法访问

fbms.ikuanguang.com:9003(网络隔离、HTTPS 证书问题、防火墙限制)🔐。 - 原有系统返回非 200 响应(如 401、500),未被正确解析。

verify.go转发逻辑未正确传递userName、passWord等字段。

- Go 服务端无法访问

- 证据:Cloudflare 数据显示 14 次质询解决,但登录失败,指向转发或后端问题 ⚠️。

3. Turnstile 配置问题 ⚙️

- 现象:解决率仅 37.84%,23 次质询未解决,可能影响验证流程。

- 可能原因:

sitekey或secret配置错误,导致 Go 服务端的siteverify调用失败。- token 过期(有效期 300 秒)或网络问题导致无法访问

challenges.cloudflare.com。 - 用户环境(如浏览器扩展、VPN)干扰 Turnstile 验证 🌍。

4. 原有系统逻辑问题 🖥️

- 现象:即使 Turnstile 验证通过,

https://fbms.ikuanguang.com:9003/api/login可能因用户名/密码错误或其他内部逻辑返回error。 - 可能原因:

- 原有系统缺乏详细错误日志(如 “Invalid credentials”),仅返回通用

error。 - 接口可能有速率限制或防暴力破解机制,导致转发请求被拒绝 🚨。

- 原有系统缺乏详细错误日志(如 “Invalid credentials”),仅返回通用

未来尝试方向 🌟

为解决上述问题并成功集成 Turnstile,我们计划从以下方向入手:

1. 优化 Go 服务端调试 📋

- 添加详细日志:在

verify.go中记录请求体、Turnstile 响应和转发响应:1 2 3 4body, _ := io.ReadAll(r.Body) fmt.Println("Request body:", string(body)) fmt.Println("Turnstile response:", string(turnstileBody)) fmt.Println("Original API response:", string(proxyBody)) - 测试连接性:使用

curl或http.Client单独测试https://fbms.ikuanguang.com:9003/api/login,确认 Go 服务端能否访问 🔍。

2. 解决前端请求问题 🌐

- 检查 URL 配置:确保

login.js的url: http://localhost:8081/verify正确,Go 服务端运行在本地:8081✅。 - 处理 CORS:在

verify.go中添加 CORS 支持:1 2 3 4import "github.com/rs/cors" c := cors.New(cors.Options{AllowedOrigins: []string{"*"}}) handler := c.Handler(http.DefaultServeMux) http.ListenAndServe(":8081", handler) - 浏览器调试:检查开发者工具(F12 → Network),确认

http://localhost:8081/verify请求状态和错误详情 🖥️。

3. 验证 Turnstile 配置 🔧

- 核对密钥:确认

login.html的sitekey和verify.go的secret与 Cloudflare 仪表板一致。 - 临时绕过转发:在

verify.go中临时返回{"code": 200, "message": "Turnstile OK"}测试 Turnstile 验证是否正常。 - 分析未解决质询:检查 Cloudflare 仪表板的

error-codes(如invalid-input-secret、timeout-or-duplicate),优化用户环境 🌍。

4. 增强原有系统接口保护 🛡️

- 添加 IP 白名单:在

fbms.ikuanguang.com:9003配置防火墙,仅允许 Go 服务端 IP 访问/api/login。 - 实现速率限制:在 Go 服务端使用

golang.org/x/time/rate限制同一 IP 的请求频率,防止暴力破解 🔐。 - 获取详细错误:联系

fbms.ikuanguang.com管理员,获取/api/login的具体错误日志(如 401、500)。

5. 改进用户体验 😊

- 优化错误提示:将 Go 服务端的错误(如 Turnstile 失败)细化为中文提示(如 “人机验证失败,请重试”)。

- 测试用户环境:针对日本用户(分析数据表明 100% 来自日本),测试 Chrome 环境(可能因 VPN 或扩展导致未解决质询)🌏。

总结 🎯

Cloudflare Turnstile 集成失败主要源于 Go 服务端未收到请求、转发失败或原有系统逻辑问题 😓。低解决率(37.84%)也提示潜在的配置或环境问题。未来,我们将通过增强日志调试、解决 CORS、验证密钥、保护原有接口和优化用户体验,逐步排查并实现稳定集成 💪。

通过这些努力,我们期望在不修改原有登录逻辑的前提下,成功为生鲜系统添加人机验证,提升安全性与用户体验 🚀。

写在最后 🎯

对这种集团为软件厂家错误所耗费的精力,深感到不值。对软件厂家所说:“你们是国企吗?要求如此之高”等等疑问,我只能感到欠缺专业性。软件、数据安全不分行业,是软件架构设计完整且重要的一环。如果产生重大损失,无论是国企还是私企,软件设计厂商都负有不可推卸的责任。

正常的安全措施,是再平常不过的设计。在这里感觉到软件厂商只是业务逻辑的实现,而不是一个完整的软件系统,主要设计者应该只对业务熟悉而缺乏信息技术背景。

最后:如果一个软件系统,没有一个完整的架构,就不能称为一套完善的软件系统。宽广集团的系统架构,是软件系统架构的范式,也是软件系统架构的参考标准。从未出现过这样问题。也提示行业内在软件产品选型时,业务逻辑固然重要,但软件架构设计也是非常重要的。不要在运行中,出现重大安全漏洞或损失后,才考虑技术细节存在哪些问题,为时已晚。甚至根据相关法律,付出更高代价。

但两天的努力是值得的,这里包括发现修复漏洞、反思问题和思考如何解决,并得到成长。

上述内容,个人思考,仅供参考。